4月13日,国外安全研究员发布了Chrome 远程代码执行 0Day漏洞的PoC详情。攻击者可利用此漏洞,构造一个恶意的Web页面,用户访问该页面时,会造成远程代码执行。目前Google只针对该漏洞发布了beta测试版Chrome(90.0.4430.70)修复,Chrome正式版(89.0.4389.114)仍存在该漏洞。

来源:火绒安全实验室

事件详情

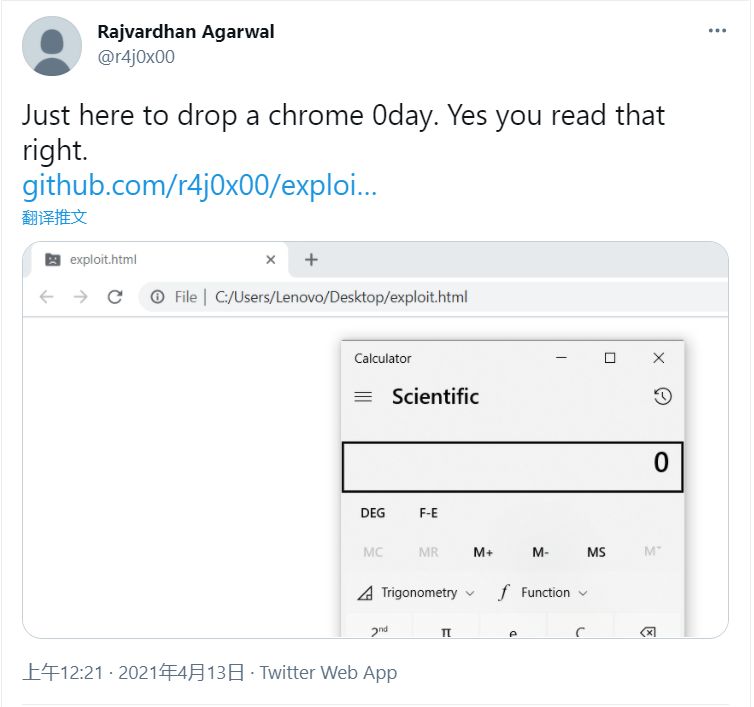

北京时间4月13日凌晨,安全研究人员Rajvardhan Agarwal在推特上发布了一个可远程代码执行(RCE)的0Day漏洞,该漏洞可在当前版本的谷歌Chrome浏览器和微软Edge上运行。

类型:Chrome 远程代码执行漏洞

漏洞等级:严重

特征:Chrome在关闭沙盒(默认开启)的情况下,打开特定页面会造成远程代码执行。

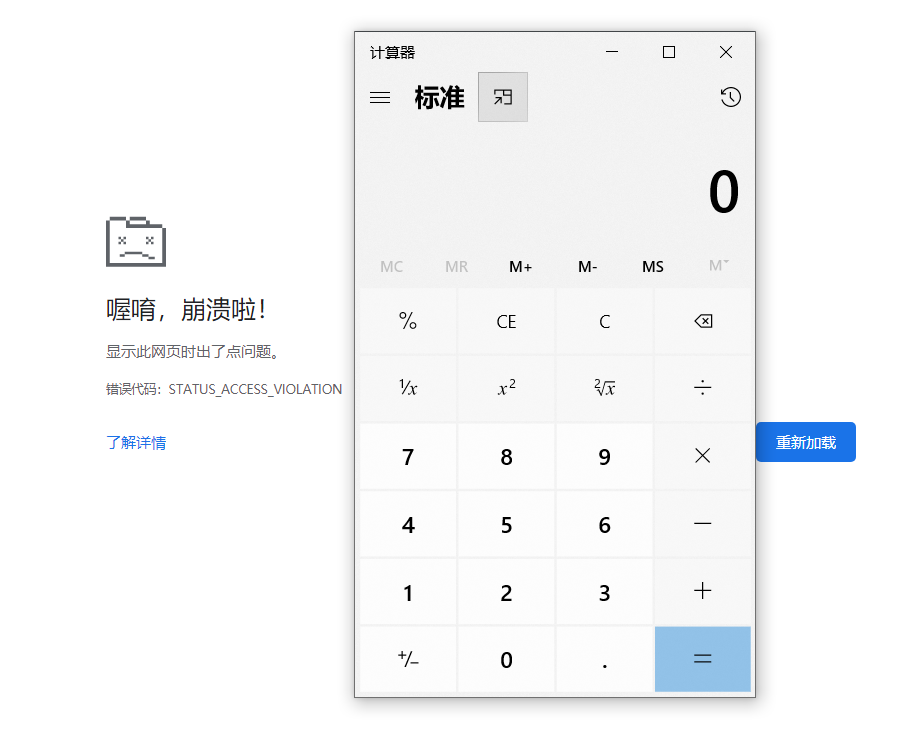

复现结果:当使用未开启沙盒的谷歌浏览器(89.0.4389.114)时,会提示网页崩溃且打开win10程序-计算器

漏洞解决方案:正常使用默认开启沙盒;更新至beta版(90.0.4430.70)

复现

原github项目:https://github.com/r4j0x00/exploits/tree/master/chrome-0day

前往github项目发布页,将exploit.html、exploit.js存放至本地

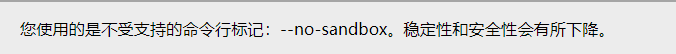

关闭谷歌浏览器全部页面(否则关闭沙箱操作可能不生效),使用win+R打开CMD,依次输入并执行以下内容:

cd C:\Program Files (x86)\Google\Chrome\Application

chrome.exe -no-sandbox

此时会打开无沙箱模式的谷歌浏览器,并会在导航栏下显示

然后将前面存放的exploit.html拖到谷歌浏览器中,即可触发漏洞执行脚本,特征为网页崩溃,自动弹出计算器

这个漏洞表面意义不大,但是当该漏洞与另一个漏洞进行链锁,就有可能躲过Chrome沙盒的检测,从而执行危险操作,或者恶意读取信息等。